Halaman ini adalah bagian 2 dari artikel Ransomware WannaCry bagian 1.

Jika sempat kita baca berita/artikel di internet tentang password WannaCry “WNcry@2ol7“, dan berharap password tersebut bisa mengembalikan file yang sudah terenkripsi, itu hal yang lain. Password “WNcry@2ol7” adalah password yang digunakan untuk memberi password pada file Setup WannaCry, yang mana file Setup ini dibuat menggunakan SFX ZIP executable, bukan installer seperti Inno Setup atau NSIS Setup.

Komposisi Setup WannaCry

File dengan nama “c.cry”, sebagai file konfigurasi tertentu yang digunakan oleh WannaCry. Di sana terlihat ada lima alamat web dengan ekstesi “.onion”.

File dengan nama “287661494767988.bat” dan “m.vbs”, bertugas membuat sebuah shortcut yang jika diklik maka akan menjalankan proses induk virus yang bernama “@WanaDecryptor@.exe”.

File dengan nama “u.wnry” yang sebenarnya adalah file “@WanaDecryptor@.exe” juga, namun dengan ekstensi berbeda.

File dengan nama “trzBBE.tmp” dan “trzF998.tmp” merupakan proses anakan dari “@WanaDecryptor@.exe”.

File dengan nama “00000000.eky” dan “00000000.pky” adalah Key AES untuk melakukan enkripsi (encrypt) maupun dekrpsi (decrypt) file.

File dengan nama “00000000.res” sebagai resource proses.

File yang ada di dalam folder “msg” adalah pesan dari pembuat virus WannaCry menggunakan file Word (.doc) dengan menggunakan beberapa bahasa.

Contoh pesan dari WannaCry dalam bahasa Indonesia dari file “/msg/m_indonesian.wnry”

Paket lainnya.

File dengan nama “s.wnry” berisi paket TOR, mungkin ini adalah TOR portable yang digunakan untuk membuka portal ke sarang WannaCry, dengan alamat server http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com/ yang berisi tulisan “sinkhole.tech – where the bots party hard and the researchers harder…”. #SinkHole #Conspiracy

Namun sayangnya, nama domain tersebut didaftarkan oleh seorang malware analis, yang bukannya untuk mengupdate WannaCry, justru malah menonaktifkan perkembangan WannaCry via server terpusat. Disini semakin terlihat ‘tingkatan skill’ si pembuat WannaCry ini, selain file-file terpisah seperti “.bat” dan “.vbs” yang seharusnya bisa dibuat langsung dari program induk. Tapi tetap keberuntungan berpihak padanya atas eksploit (exploit) SMB yang diterapkannya.

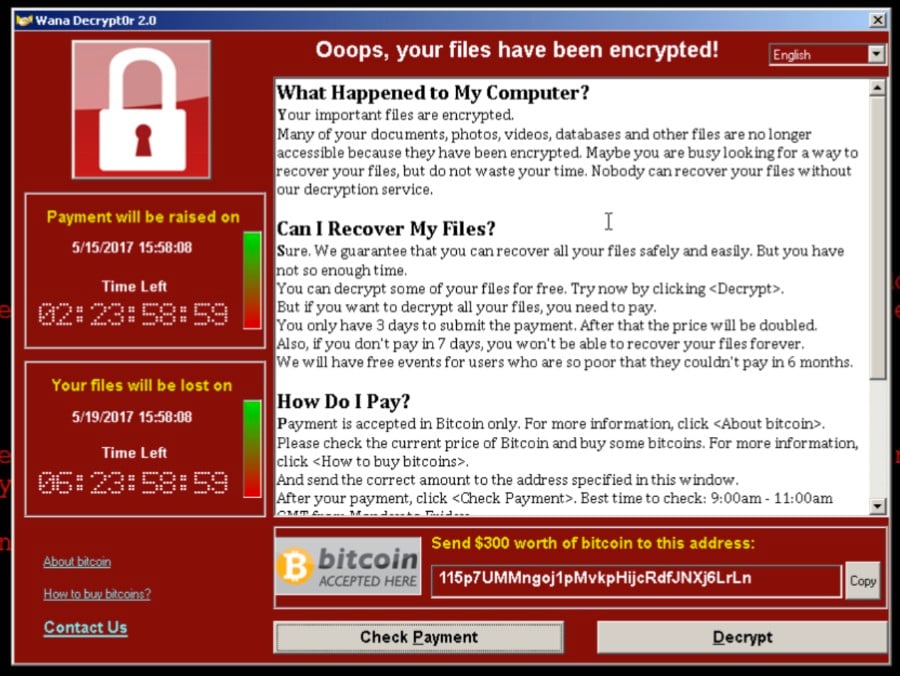

Aksi Virus

Virus (malware) WannaCry ini diklaim bisa menyebar melalui LAN, baik itu menggunakan kabel LAN, maupun tanpa kabel (wireless), yang mana WannaCry ini masuk melalui port yang rentan terhadap serangan atau vulnerable, port Server Message Block (SMB) ini lah yang di-eksploit[asi] oleh WannaCry, sehingga, meskipun user dalam satu LAN yang sama tidak melakukan install program, namun jika salah satu user di LAN yang sama sudah terkena WannaCry Ransomware, maka user lain pun bisa ikut terkena WannaCry Ransomware juga jika pada komputernya ditemukan celah pada portnya. Seperti halnya vulnerable pada Server IIS 5/6 milik Windows, yakni WevDAV vulnerable, yang bisa diekploitasi oleh Hacker, misal mengupload file, padahal tidak ada script untuk upload file di server tersebut. Masuk akal, bukan?

Adapun port yang digunakan WannaCry ini adalah “TCP Port 445”, maka setelah kita tutup port tersebut, kita bisa lebih lega dari ancaman terjangkit dari WannaCry yang menyebar seperti angin ini, yang bisa masuk melalui celah lubang jarum. Hanya kiasan.

Sayangnya, jika kita tutup port tersebut, resikonya bagi komputer yang ‘seharusnya’ terhubung ke jaringan LAN, misal melakukan Folder/File Sharing untuk kegiatan penerimaan siswa/mahasiswa baru; mengisi KRS mandiri oleh mahasiswa, menjadi terhambat aktifitasnya. Bagaimana bisa beraktifitas serah-terima data jika pintu data (port)nya ditutup, bukan?

Well, pilihan ada di tangan user.

Smadav sudah mengadopsi teknik ‘buka-tutup’ port ini atau ‘disable-enable’ (on-off) terhadap fitur berbagi data SMB agar user bisa membuka dan menutup atau mematikan dan menyalakan dengan mudah sesuai keperluan user, tanpa merepotkan user mengatur pada pengaturan tertentu di komputernya.

Antisipasi Ransomware WannaCry

Silakan update Smadav Anda ke versi “Rev 11.4” untuk menikmati fitur tersebut, serta pencegahan dari terkena WannaCry yang databasenya sudah diupdate Smadav untuk mampu mendeteksi file WannaCry / WannaCrypt.

Download Smadav di: http://smadav.net

Pelayanan Proteksi Ekstra untuk Pelanggan Smadav atas WannaCry

Bagi yang sudah menginstall Smadav di komputernya, baik itu versi Free maupun versi Pro, sebagai bentuk kepedulian Smadav terhadap user atas ancaman serangan WannaCry ini, Smadav secara otomatis melakukan update jika komputer user terkoneksi ke internet, tanpa perlu mendownload manual.

Meskipun belum ditemukan cara untuk mengembalikan file yang telah dienkrip, paling tidak, “Mencegah lebih baik dari pada mengobati”.

Untuk kronologis bagaimana WannaCry bisa menjangkiti via LAN, dapat Anda saksikan video berikut, WannaCry Ransomware Using Windows SMB Vulnerability: https://www.youtube.com/watch?v=4MMeSneDBNs&feature=youtu.be

Sumber : http://www.viruslokal.com/2017/05/ransomware-wannacry-variant-terbaru-2017-dari-keluarga-ransomware-bagian-2/#more-1553

tangggal 16/08/2017

pukul 054.45 WIB

0 komentar:

Post a Comment